До недавнего времени принято было считать что пароль можно было поставить только на HDD, и это в корне неверно. В жестком диске, как и в SSD существует свой внутренний механизм защиты данных. Для этого в меню BIOS на диск ставится пароль, который запрашивается при каждом включении компьютера. Без пароля злоумышленник не сможет получить доступ к данным, даже если достанет диск из ноутбука или ПК.

Для того, чтобы парольная защита работала, нужна поддержка как со стороны диска, так и со стороны ПК или ноутбука.

Все современные SATA-диски (как HDD, так и SSD) поддерживают парольную защиту, а именно следующий набор Security-команд:

- SECURITY_SET_PASSWORD — задать пароль и установить защиту;

- SECURITY_UNLOCK — разблокировать диск до выключения;

- SECURITY_DISABLE_PASSWORD — снять защиту;

- SECURITY_ERASE — стереть диск;

- SECURITY_FREEZE_LOCK — заблокировать защиту.

Назначение последней команды может вызвать недоумение — зачем блокировать команды управления парольной защитой? Тем не менее это самая часто используемая команда из набора — она автоматически посылается операционной системой при подключении каждого SATA-диска. Это действие необходимо для того, чтобы никакой софт или вирус не поставил пароль без ведома пользователя.

Интересный факт: команда стирания диска также требует пароль, то есть возможна ситуация, когда диск заблокирован, и вы ничего не можете с ним сделать. До сих пор можно найти барахолке заблокированные диски, пароль для которых утерян.

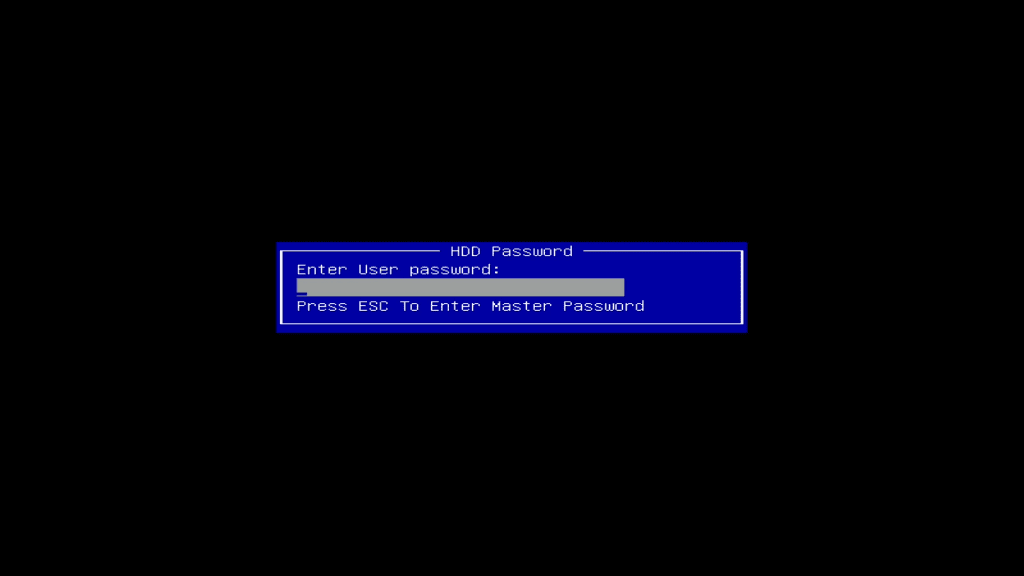

Пока диск заблокирован, пользовательские данные нельзя прочитать. Можно узнать только «паспорт» диска, в котором указаны модель, серийный номер диска и другие его характеристики. На разблокировку дается от трех до пяти попыток, после чего диск необходимо выключать и включать. Общее количество попыток не ограничено.

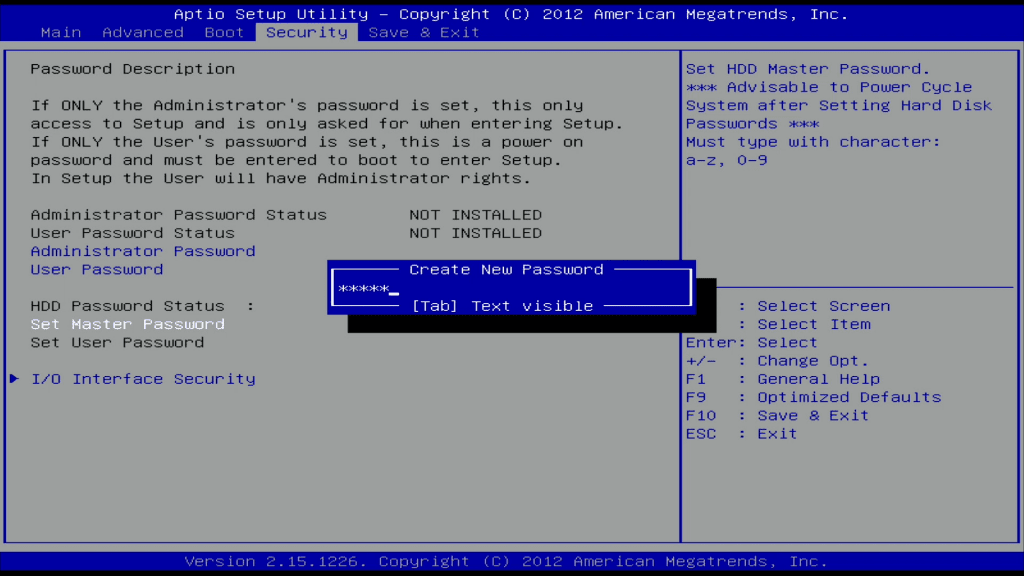

Чаще всего функцию установки пароля на диск можно встретить в ноутбуках. Обычно эта опция располагается на вкладке Security меню BIOS:

Пароль для разблокировки будет запрашиваться при каждом включении ноутбука:

Что примечательно: пароль, который вводится с клавиатуры, может не иметь ничего общего с реальным паролем, который передается на диск. Алгоритмы шифрования могут быть различными и у каждого производителя они разные.

Что касается надежности…..

В стандарте SATA не описывается, как происходит проверка пароля и как он хранится в устройстве, поэтому каждый производитель жестких дисков по-своему реализует технологию парольной защиты. Более того, помимо стандартных команд, в прошивку добавляют специальные служебные команды, которые нужны для заводской настройки, диагностики и ремонта диска.

Проблема в том, что служебные команды могут использовать для обхода парольной защиты. Например, во многих сервисных центрах используют програмно аппаратный комплекс AceLab PC3000, в число возможностей которого входит и сброс паролей:

Что касается HDD, то существует немало утилит для сброса паролей. Но существуют диски, для которых пароль нельзя сбросить или обойти — SED или как их принято называть “Самошифруемые диски”

На большинстве накопителей парольную защиту можно сравнить с замком на воротах, сломав или обойдя такой «замок», злоумышленник получает доступ к данным. Совсем другое дело, когда данные зашифрованы и без корректного пароля доступ получить невозможно в принципе.

Именно так устроены самошифруемые диски (SED) стандарта OPAL:

- данные всегда хранятся зашифрованными (даже когда защита выключена);

- при чтении/записи шифрование происходит на диске на лету;

- ключ шифрования данных (MEK) хранится в зашифрованном виде;

- ключ шифрования ключа (KEK) задается пользователем.

В результате без правильного пароля можно считать только зашифрованные данные. А двойная схема шифрования позволяет в мгновение ока стереть диск — достаточно удалить ключ шифрования данных (MEK). Без него не удастся получить доступ к данным даже зная пользовательский ключ.

Совсем другое дело SSD диски. В большинстве случаев их проще перепрошить для того чтобы снять пароль.